O que antes era um palco para a expressão e o debate tornou-se um terreno de caça sofisticado, onde a confiança é a isca e a vulnerabilidade humana, a presa. A promessa de ganhos extraordinários no volátil mercado de criptomoedas encontrou nas redes sociais o seu catalisador perfeito, criando uma tempestade de oportunidades para golpistas. Mas como exatamente funciona a fraude de criptomoedas em redes sociais nos bastidores? Qual é a anatomia de um golpe que convence pessoas inteligentes e céticas a entregar suas economias voluntariamente?

Este artigo promete desvendar não apenas as táticas visíveis, mas a psicologia, a tecnologia e a infraestrutura industrial que operam nas sombras. Faremos uma jornada desde o idealismo das primeiras comunidades de criptoativos, que se reuniam em fóruns e chats para discutir uma revolução financeira, até a sombria realidade atual: uma indústria de fraudes globalizada que movimenta bilhões de dólares anualmente, conforme apontam análises de empresas como a Chainalysis. A descentralização, pilar fundamental da criptoeconomia, ironicamente, também pavimentou o caminho para a descentralização do crime.

Para navegar por este complexo ecossistema, nosso roteiro será claro e metódico. Vamos explorar os seguintes territórios:

- A psicologia da manipulação: Investigaremos como a engenharia social é o verdadeiro motor por trás de cada golpe, explorando vieses cognitivos que todos nós possuímos.

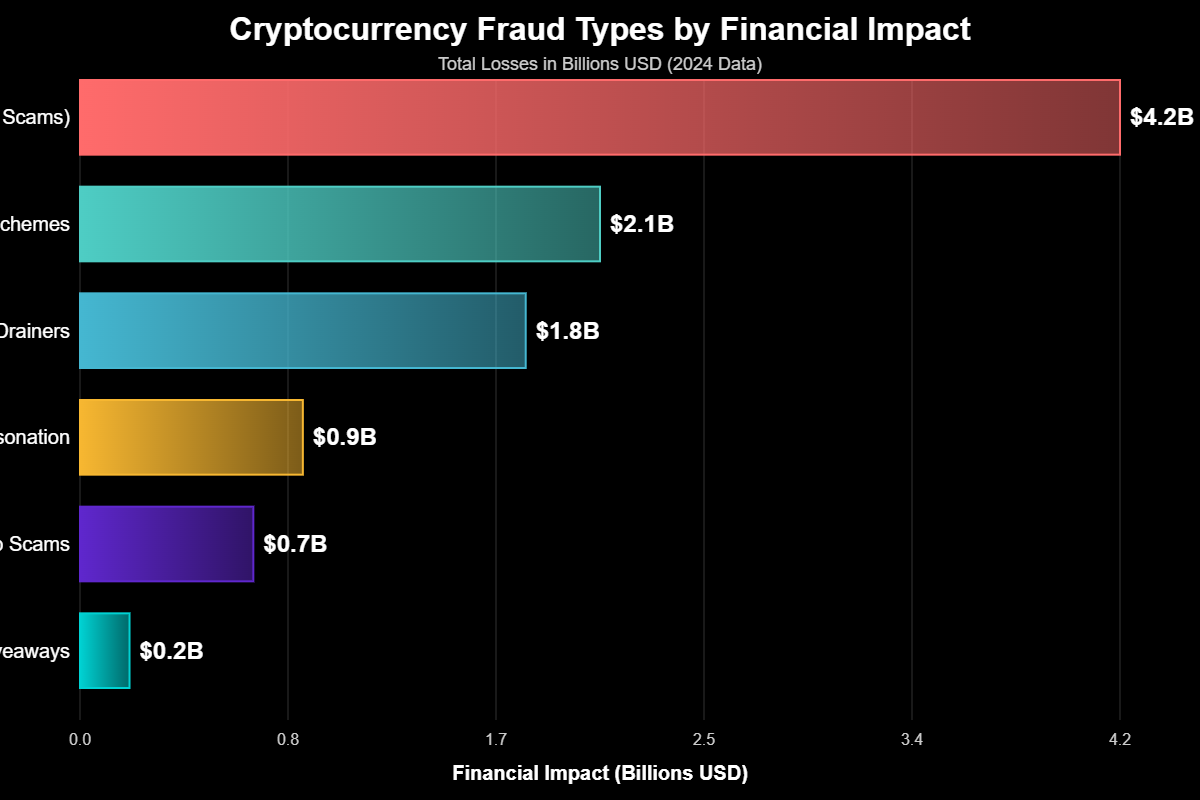

- O manual do golpista: Faremos um mergulho profundo nos tipos mais comuns e devastadores de fraude de criptomoedas em redes sociais, do sutil e cruel “Abate do Porco” à frenética orquestração de um “Pump and Dump”.

- A infraestrutura do crime: Revelaremos a tecnologia e os mercados clandestinos que sustentam este ecossistema em escala industrial, mostrando que não se trata de atos isolados, mas de operações criminosas organizadas.

- A fortaleza digital: Por fim, forneceremos estratégias práticas e uma mentalidade de defesa para que você possa navegar neste ambiente com segurança, transformando conhecimento em um escudo protetor.

O Jogo da Mente: Por Que as Fraudes de Cripto em Redes Sociais Funcionam?

Antes de dissecarmos as táticas específicas de cada fraude, é crucial entender o alicerce sobre o qual todas elas são construídas: a exploração da psicologia humana. Os golpistas mais eficazes não são necessariamente gênios técnicos; são mestres da engenharia social. Eles não invadem sistemas, eles manipulam pessoas. O sucesso de uma fraude de criptomoedas em redes sociais raramente começa com um link malicioso, mas sim com uma conversa cuidadosamente orquestrada.

A Construção Metódica da Confiança

A tática mais poderosa e paciente é a construção de confiança. Golpistas sabem que um pedido direto de dinheiro seria imediatamente rechaçado. Em vez disso, eles investem tempo, às vezes semanas ou meses, para cultivar um relacionamento.

Essa estratégia é a espinha dorsal do golpe conhecido como “Abate do Porco”; (Pig Butchering), mas seus princípios se aplicam a muitas outras fraudes. O processo é análogo a “engordar o porco antes do abate”: a vítima é nutrida com atenção, validação e pequenas recompensas para baixar a guarda.

Essa nutrição pode assumir a forma de um interesse romântico em um aplicativo de namoro, uma amizade que surge de uma mensagem “acidental” no WhatsApp, ou a mentoria de um suposto especialista em investimentos no LinkedIn.

O golpista compartilha detalhes pessoais (fabricados), ouve os problemas da vítima e cria um laço emocional genuíno. Apenas quando a confiança está solidamente estabelecida, o tema “investimento” é introduzido, não como uma proposta, mas como um segredo compartilhado, um favor de um amigo para outro.

Exploração de Vieses Cognitivos: As Armas Silenciosas

Uma vez que a base de confiança está posta, os golpistas ativam uma série de gatilhos psicológicos para anular o pensamento crítico da vítima. Eles exploram falhas inerentes ao nosso processo de tomada de decisão, conhecidas como vieses cognitivos.

- FOMO (Fear Of Missing Out – Medo de Ficar de Fora): Este é talvez o gatilho mais potente no arsenal de um golpista de cripto. Eles criam uma narrativa de urgência e exclusividade: “Esta é uma oportunidade única que só compartilho com você”, “O preço vai disparar nas próximas horas”, “As vagas neste grupo de investimento privado estão acabando”. O medo de perder uma oportunidade de enriquecimento rápido sobrepõe-se à análise racional do risco.

- Viés de Autoridade: As pessoas tendem a obedecer ou acreditar em figuras de autoridade. Os golpistas exploram isso de várias maneiras: criando perfis falsos de influenciadores com milhares de seguidores comprados, usando fotos de executivos de sucesso, ou até mesmo empregando tecnologia de deepfake para criar vídeos de celebridades endossando um projeto. Um selo de verificação azul no X (antigo Twitter) ou um perfil bem elaborado no LinkedIn podem ser suficientes para conferir uma legitimidade que não existe.

- Prova Social: Nós olhamos para o comportamento dos outros para guiar nossas próprias ações, especialmente em situações de incerteza. Os golpistas fabricam prova social em escala. Eles inundam posts com comentários positivos de contas falsas, criam grupos no Telegram onde “membros” (bots ou cúmplices) postam capturas de tela de seus lucros astronômicos e forjam depoimentos. A vítima, ao ver que “todos estão ganhando”, sente-se mais segura para participar, sem perceber que todo o consenso é uma ilusão.

O Dilema das Redes Sociais: Conexão vs. Contágio

As próprias plataformas de redes sociais, com sua arquitetura projetada para maximizar o engajamento, criam o ambiente perfeito para esses vieses florescerem. Por um lado (o Pró), elas oferecem um acesso sem precedentes a informações e comunidades, permitindo que investidores novatos aprendam e se conectem. A velocidade com que uma boa ideia pode se espalhar é notável.

Por outro lado (o Contra), essa mesma velocidade se aplica à desinformação. Os algoritmos que nos mostram mais do que gostamos criam bolhas de informação e câmaras de eco. Se um usuário começa a interagir com conteúdo sobre uma criptomoeda específica, o algoritmo irá alimentá-lo com mais conteúdo similar, tornando difícil encontrar opiniões dissidentes. Para um golpista, isso é ideal: uma vez que a vítima está na bolha, é muito mais fácil controlar a narrativa e isolá-la de sinais de alerta externos.

Decodificando o Manual de Fraudes com Criptomoedas

Com a compreensão da base psicológica, podemos agora dissecar as principais táticas operacionais. Esta seção é o coração do nosso manual, detalhando o “como” por trás dos golpes mais prevalentes e devastadores que infestam as redes sociais. Cada método é um roteiro, uma peça de teatro cuidadosamente ensaiada, onde a vítima é o único ator que não conhece o final trágico.

1. “Abate do Porco” (Pig Butchering): A Conspiração da Intimidade

Este é, de longe, o golpe mais cruel e psicologicamente danoso. Ele não se baseia em um impulso, mas em uma maratona de manipulação. Relatórios de agências como o FBI e análises da CNBC mostram que o “Abate do Porco” se tornou uma das fraudes mais lucrativas, responsável por bilhões em perdas globais. A mecânica é metódica e dividida em fases claras:

- Fase 1 (Contato e Sedução): O golpe começa com uma abordagem aparentemente inocente. Pode ser uma mensagem “errada” no WhatsApp (“Desculpe, achei que você era meu contato de negócios de Singapura”), um “match” em um aplicativo de namoro, ou uma conexão profissional no LinkedIn. O golpista, usando fotos roubadas de uma pessoa atraente e bem-sucedida, inicia uma conversa casual.

- Fase 2 (Construção da Confiança): Esta é a fase mais longa e crucial. Durante semanas ou meses, o golpista cultiva um relacionamento profundo. Eles compartilham histórias de vida (falsas), mostram vulnerabilidade, enviam fotos de suas refeições, de seus “pets” e de suas “viagens”. O objetivo é se tornar uma parte indispensável da rotina diária da vítima, um confidente.

- Fase 3 (A Isca): De forma casual, o golpista menciona seu sucesso com investimentos em criptomoedas. Ele não pressiona, apenas planta a semente. “Nossa, acabei de ter um dia ótimo no mercado, fiz $5.000 em algumas horas.” Quando a vítima demonstra curiosidade, o golpista se oferece para “ensinar”, como um favor, apresentando uma plataforma de negociação ou aplicativo de aparência profissional, que na verdade é controlada por eles.

- Fase 4 (Engorda): A vítima é incentivada a começar com pouco, talvez $1.000. Na plataforma falsa, esse valor cresce rapidamente para $1.500, depois $2.000. O golpista até permite que a vítima faça um pequeno saque para provar que a plataforma é “legítima”. Convencida, a vítima é então persuadida a investir quantias cada vez maiores, vendendo outros ativos, pegando empréstimos ou usando suas economias de uma vida.

- Fase 5 (O Abate): Quando a vítima tenta sacar uma grande quantia ou esgota seus recursos, o golpe se concretiza. A plataforma de repente exige o pagamento de “impostos” ou “taxas” para liberar os fundos. Se a vítima paga, novas taxas aparecem. Eventualmente, o site fica offline, o número de telefone do golpista é desativado e ele desaparece, deixando a vítima com devastação financeira e emocional.

O insight mais sombrio sobre o “Abate do Porco” é sua industrialização. Investigações revelaram enormes complexos no Sudeste Asiático, como o notório KK Park em Mianmar, onde vítimas de tráfico humano são forçadas a executar esses golpes em escala industrial, trabalhando sob ameaça de violência. A pessoa do outro lado da linha pode ser, ela mesma, uma vítima.

2. “Pump and Dump”: A Orquestra da Euforia Artificial

Diferente da abordagem paciente do “Abate do Porco”, os esquemas de “Pump and Dump” (Inflar e Despejar) são sobre velocidade, frenesi e a exploração da ganância em massa. Este golpe, um clássico dos mercados de ações de baixo valor, foi perfeitamente adaptado para o mundo cripto, onde a criação de um novo ativo é trivial e os mercados operam 24/7 sem regulamentação. A Cointelegraph detalha como esses esquemas são orquestrados em quatro atos:

- Pré-Lançamento (A Preparação): Os organizadores criam um novo token de criptomoeda, geralmente sem qualquer utilidade ou valor intrínseco. Simultaneamente, eles constroem uma “comunidade” em plataformas como Telegram, Discord e X (Twitter), acumulando milhares de membros através de bots e marketing agressivo.

- Lançamento (O Hype): O token é lançado e a promoção entra em alta velocidade. Os organizadores pagam influenciadores (que muitas vezes não sabem que estão participando de uma fraude) para promover o token. A narrativa é sempre de ganhos exponenciais e rápidos, com promessas vagas sobre futuras “parcerias revolucionárias”.

- Pump (Inflar): Esta é a fase da euforia. Os organizadores começam a comprar seu próprio token em massa para criar a ilusão de uma demanda orgânica, fazendo o preço subir verticalmente. Eles disseminam notícias falsas — “Acabamos de fechar uma parceria com a Amazon!”, “Seremos listados na Binance amanhã!” — nos grupos da comunidade. O FOMO atinge o pico, e investidores de varejo correm para comprar, empurrando o preço ainda mais para cima.

- Dump (Despejar): No auge da euforia, quando o preço atinge o nível desejado pelos organizadores, eles executam a fase final. De forma coordenada, vendem todas as suas posses do token no mercado. A oferta massiva e súbita esmaga a demanda, e o preço despenca em minutos, frequentemente para quase zero. Os organizadores fogem com lucros enormes, enquanto os investidores que compraram no topo ficam com um ativo digital sem valor.

3. Phishing e “Drenadores de Carteira” (Wallet Drainers): O Nocaute Técnico

Enquanto os golpes anteriores focam na manipulação emocional, esta categoria visa a exploração técnica, muitas vezes enganando até mesmo usuários mais experientes. O objetivo não é convencer a vítima a enviar dinheiro, mas a assinar uma transação maliciosa que dá ao golpista o controle total de sua carteira de criptomoedas. Uma investigação aprofundada da Darktrace revelou a sofisticação alarmante por trás dessas campanhas.

- A Isca: O ataque começa com uma isca atraente postada em redes como Discord ou X. Pode ser um anúncio de um airdrop (distribuição gratuita de tokens), o mint de um NFT exclusivo, ou até mesmo uma oferta de emprego para testar um novo software Web3, prometendo pagamento em cripto.

- O Cenário: Os golpistas criam uma fachada de legitimidade incrivelmente elaborada. Eles constroem sites profissionais para “empresas de tecnologia” falsas (com nomes como “Pollens AI”; ou “Swox”), completos com whitepapers, roadmaps de projeto, perfis de equipe no LinkedIn e até repositórios de código no Github. Tudo é projetado para passar por uma verificação superficial.

- A Armadilha: A vítima é direcionada para o site falso e instruída a conectar sua carteira de criptomoedas (como MetaMask) para participar. O passo final é pedir que ela “assine” uma transação para verificar sua carteira ou reivindicar a recompensa. A transação, no entanto, contém uma permissão perigosa, como

setApprovalForAll, que essencialmente entrega ao golpista as chaves do cofre. Uma vez assinada, um script automatizado (“drainer”) varre a carteira da vítima e transfere todos os seus ativos para a carteira do golpista em segundos.

Este tipo de ataque demonstra uma evolução significativa, combinando engenharia social (a isca e o cenário) com um ataque técnico preciso. Os criminosos distribuem malwares específicos, como o Atomic Stealer, para Windows e macOS, garantindo que possam atacar uma ampla base de usuários.

4. Golpes de Representação (Impersonation): A Face Roubada da Confiança

Este é um dos métodos mais antigos, mas que continua eficaz devido à sua simplicidade e ao poder do viés de autoridade. Os golpistas se passam por indivíduos ou entidades confiáveis para enganar as vítimas. A ascensão da IA generativa tornou esses golpes ainda mais perigosos.

- Falsos Sorteios (Giveaways): Um clássico do YouTube e do X. Golpistas criam contas falsas que imitam perfis de celebridades (Elon Musk é um alvo constante), executivos de grandes corretoras (como o CEO da Binance) ou os próprios projetos de cripto. Eles promovem um “sorteio” com uma regra simples: “Envie 1 ETH para este endereço e receba 2 ETH de volta”. Obviamente, qualquer criptomoeda enviada jamais retorna. Muitas vezes, eles hackeiam contas verificadas para dar mais credibilidade ao golpe.

- Falso Suporte Técnico: Nos canais oficiais de projetos no Discord ou Telegram, os golpistas monitoram as conversas em busca de usuários pedindo ajuda. Eles então abordam a vítima por mensagem direta, se passando por um “administrador” ou “membro da equipe de suporte”. Com o pretexto de resolver o problema, eles guiam a vítima para um site de phishing ou a convencem a compartilhar sua frase-semente (seed phrase), o que lhes dá acesso total à carteira.

O uso crescente de deepfakes de áudio e vídeo representa a próxima fronteira deste tipo de fraude. Um vídeo convincente de uma figura pública anunciando um sorteio ou uma oportunidade de investimento pode enganar até mesmo os mais céticos, tornando a verificação de fontes mais crítica do que nunca.

Por Trás das Cortinas: A Tecnologia e os Mercados que Alimentam as Fraudes

Seria um erro ver essas fraudes como atos de lobos solitários. A realidade é que a fraude de criptomoedas em redes sociais evoluiu para um ecossistema criminoso profissionalizado, com uma infraestrutura robusta que fornece ferramentas, serviços e liquidez para golpistas em todo o mundo. Esta é a indústria por trás do crime.

O Papel da Inteligência Artificial como Acelerador

A IA generativa não é apenas uma ameaça futura; já é uma ferramenta central para escalar operações de fraude. Conforme destacado em relatórios da Reuters, a IA permite que os criminosos superem barreiras de idioma e escala. Roteiros de conversação para golpes de “Abate do Porco” podem ser gerados instantaneamente em dezenas de idiomas, parecendo naturais e convincentes. Perfis falsos em redes sociais são criados com fotos e biografias geradas por IA, tornando-os mais difíceis de detectar. O conteúdo para os sites de empresas de fachada — artigos de blog, whitepapers, comunicados de imprensa — é produzido em massa, construindo uma ilusão de legitimidade com esforço mínimo.

Mercados Clandestinos: O Balcão Único do Crime

Talvez a revelação mais chocante sobre a profissionalização do crime cripto seja a existência de mercados clandestinos que funcionam como um “;balcão único”; para fraudadores. A análise da Chainalysis sobre a plataforma Huione Guarantee expôs um ecossistema massivo. Originalmente parte de um conglomerado cambojano com negócios legítimos, a Huione Guarantee tornou-se um mercado peer-to-peer onde criminosos podem comprar, vender e trocar as ferramentas do ofício.

Nessas plataformas, é possível encontrar de tudo: contas de redes sociais verificadas e “envelhecidas” para dar mais credibilidade; kits de phishing e software de “wallet drainer” prontos para uso; serviços de lavagem de dinheiro para ocultar a origem dos fundos roubados; e até mesmo listas de dados de vítimas em potencial. A Huione Guarantee, por si só, processou dezenas de bilhões de dólares em transações de criptomoedas, conectando diretamente operações de “Abate do Porco”, fraudadores e até mesmo redes sancionadas, demonstrando a interconexão e a escala industrial deste submundo digital.

Tabela Comparativa: Decodificando as Principais Fraudes de Cripto em Redes Sociais

Para sintetizar as táticas discutidas, a tabela abaixo resume as características centrais de cada tipo de fraude, ajudando a identificar rapidamente os sinais de alerta.

| Tipo de Fraude | Plataforma Comum | Tática Principal | Sinal de Alerta Vermelho |

|---|---|---|---|

| Abate do Porco (Pig Butchering) | Apps de Namoro, WhatsApp, LinkedIn, Telegram | Manipulação emocional de longo prazo e construção de um falso relacionamento íntimo. | Um relacionamento online que rapidamente se transforma em conselhos de investimento e pressão para usar uma plataforma desconhecida. |

| Pump and Dump | Telegram, Discord, X (Twitter) | Criação de hype artificial, disseminação de notícias falsas e urgência para comprar um token desconhecido. | Promessas de ganhos garantidos, rápidos e exponenciais em um token de baixo valor com uma comunidade excessivamente otimista. |

| Phishing / Wallet Drainer | Discord, X (Twitter), Telegram | Links maliciosos disfarçados de ofertas legítimas (airdrops, mints de NFT, empregos) que levam a sites falsos. | Qualquer pedido para conectar sua carteira e assinar uma transação com permissões amplas ou suspeitas (como “Aprovar Tudo”). |

| Falso Sorteio / Representação | YouTube, X (Twitter), Facebook | Uso da imagem de celebridades, empresas ou executivos para criar uma falsa sensação de legitimidade. | A premissa fundamentalmente ilógica de “envie criptomoedas para receber uma quantidade maior de volta”. Nenhuma entidade legítima faz isso. |

Seu Escudo Contra a Fraude de Criptomoedas: Prevenção e Ação

Após entender a escala e a sofisticação do problema, a questão mais importante torna-se: como se proteger? A segurança no espaço cripto não é um produto que se compra, mas uma prática que se cultiva. Envolve uma combinação de mentalidade, higiene digital e ferramentas adequadas. Esta seção foca em fornecer um arsenal de defesa prático e acionável.

A Mentalidade “Confiança Zero” (Zero Trust)

O princípio mais fundamental da segurança digital é adotar uma postura de ceticismo saudável, conhecida no mundo corporativo como “Zero Trust”. No contexto pessoal, isso se traduz em uma regra de ouro simples: se parece bom demais para ser verdade, quase certamente é falso. Desconfie, por padrão, de qualquer abordagem não solicitada sobre investimentos, especialmente se vier de um estranho em uma rede social ou aplicativo de mensagens.

Nenhuma pessoa genuinamente bem-sucedida irá compartilhar seus segredos de investimento com um desconhecido online. Nenhuma oportunidade legítima exige uma decisão instantânea sob pressão. Aprender a dizer “não”, a fazer uma pausa e a pesquisar de forma independente é a primeira e mais poderosa linha de defesa. A pressa é a inimiga da segurança.

Defesas Técnicas Essenciais

Além da mentalidade correta, existem práticas e ferramentas técnicas que reduzem drasticamente sua superfície de ataque:

- Use uma Carteira de Hardware (Hardware Wallet): Para qualquer quantia de criptoativos que você não pode se dar ao luxo de perder, uma carteira de hardware (como Ledger ou Trezor) é essencial. Ela mantém suas chaves privadas offline, tornando impossível para um hacker drenar seus fundos através de um ataque de phishing online, pois cada transação exige uma confirmação física no dispositivo.

- Revogue Permissões Regularmente: Ao interagir com aplicativos descentralizados (dApps), você concede permissões para que eles acessem seus tokens. Os “wallet drainers” exploram permissões excessivas. Use ferramentas como Revoke.cash ou Etherscan para visualizar quais contratos têm acesso aos seus fundos e revogue quaisquer permissões que não sejam mais necessárias ou que pareçam suspeitas.

- Use Marcadores (Bookmarks): Nunca acesse uma plataforma financeira, corretora ou dApp clicando em um link recebido por e-mail, mensagem ou encontrado em uma busca. Golpistas são mestres em criar sites falsos que aparecem em anúncios de busca. Acesse sempre essas plataformas através de marcadores que você salvou previamente em seu navegador.

- Análise Cuidadosa: Antes de assinar qualquer transação com sua carteira, leia atentamente o que você está aprovando. Ferramentas de simulação de transação e extensões de navegador de segurança podem ajudar a decodificar transações complexas e alertar sobre permissões perigosas.

Defesas Comportamentais e a Arte do DYOR

A tecnologia ajuda, mas o comportamento é decisivo. A prática de “Faça Sua Própria Pesquisa” (DYOR – Do Your Own Research) é mais do que um jargão; é uma disciplina.

- Sua Frase-Semente é Sagrada: NUNCA, sob nenhuma circunstância, compartilhe sua frase-semente (seed phrase) ou chaves privadas com ninguém. Nenhuma equipe de suporte, administrador ou empresa legítima jamais pedirá por elas. Quem pede é um golpista. Ponto final.

- Investigue o Projeto, Não o Hype: Antes de investir em um token, ignore o preço e o hype. Investigue a equipe por trás dele: eles são anônimos ou têm um histórico verificável? Qual é a utilidade real do token? Ele resolve um problema real ou é apenas um veículo para especulação? Leia o whitepaper com um olhar crítico.

- Saia da Bolha: Não confie apenas nas informações encontradas na comunidade oficial de um projeto (Telegram, Discord). Esses canais são facilmente manipulados. Busque ativamente por opiniões dissidentes, críticas e análises independentes em fontes neutras. Se tudo o que você encontra é positividade unânime, isso é um grande sinal de alerta.

Conclusão: Além do Código – Retomando a Soberania Digital

Nossa jornada pelo submundo da fraude de criptomoedas em redes sociais revela uma verdade desconfortável: este não é um problema de códigos defeituosos, mas de exploração sistemática da natureza humana. As fraudes são um fenômeno industrializado que combina a sofisticação da psicologia da persuasão, o poder de escala da tecnologia de IA e a eficiência de uma infraestrutura criminal globalizada. Elas prosperam na interseção da esperança, da ganância e da falta de conhecimento.

A promessa fundamental da descentralização e das criptomoedas sempre foi a soberania individual — o controle sobre os próprios ativos e o próprio destino financeiro, livre de intermediários. No entanto, o que esta análise demonstra é que a soberania não é um presente; é uma responsabilidade. Ela exige um novo tipo de alfabetização, uma que transcende a compreensão técnica e abrange o pensamento crítico, a vigilância constante e uma profunda consciência dos vieses que nos tornam vulneráveis.

A verdadeira segurança não reside em uma única ferramenta ou em uma regulamentação que sempre estará um passo atrás da inovação criminosa. Ela reside em uma mentalidade. A luta contra as fraudes digitais é, em sua essência, uma batalha pela clareza em um mundo deliberadamente projetado para ser ruidoso e confuso. Ao armar-se com conhecimento, ao cultivar o ceticismo e ao praticar uma higiene digital rigorosa, você não está apenas protegendo seus ativos; está reivindicando sua soberania em uma era cada vez mais complexa.

Perguntas Frequentes (FAQ)

Fui vítima de um golpe, consigo recuperar minhas criptomoedas?

A recuperação de criptomoedas roubadas é extremamente difícil e, na maioria dos casos, infelizmente impossível. As transações em blockchain são irreversíveis por natureza, e os golpistas usam técnicas avançadas para ocultar e lavar os fundos. O foco principal deve ser sempre a prevenção. Denunciar o crime às autoridades competentes é crucial para ajudar em investigações futuras e potencialmente desmantelar redes criminosas, mas não há garantia de reaver seu dinheiro.

Como posso denunciar uma fraude de criptomoedas em redes sociais?

Aja em múltiplas frentes. Primeiro, denuncie o perfil, a página ou o post diretamente na plataforma de rede social (X, Instagram, Facebook, etc.) para que possam removê-lo. Em seguida, reporte o incidente a órgãos de fiscalização de crimes cibernéticos em seu país. Internacionalmente, plataformas como o Internet Crime Complaint Center (IC3) do FBI ou o site Chainabuse permitem que você reporte endereços de carteiras de golpistas, ajudando a alertar outros e a alimentar bancos de dados de investigação.

Contas verificadas em redes sociais são sempre confiáveis para dicas de investimento?

Absolutamente não. Um selo de verificação não é um selo de integridade. Contas verificadas podem ser hackeadas e usadas por golpistas, ou o próprio dono da conta pode ser pago para promover um esquema fraudulento. Trate conselhos de investimento de qualquer conta, verificada ou não, com o mesmo nível de ceticismo. A confiança deve ser construída com base na reputação de longo prazo e na análise independente, não em um ícone azul.

Qual a principal diferença entre um projeto de alto risco e uma fraude clara?

A intenção é a principal diferença. Um projeto de alto risco, como muitas startups de tecnologia, tem uma proposta de valor real, mesmo que especulativa, e uma equipe que genuinamente tenta construir um produto; ele pode falhar por má execução, falta de mercado ou competição. Uma fraude, por outro lado, é projetada desde o início com o único propósito de enganar e roubar. Ela não tem intenção de entregar um produto, usando táticas como plataformas falsas, anonimato total e um desaparecimento planejado dos fundadores (“rug pull”).

Sou Ricardo Mendes, investidor independente desde 2017. Ao longo dos anos, me aprofundei em análise técnica e em estratégias de gestão de risco. Gosto de compartilhar o que aprendi e ajudar iniciantes a entender o mercado de Forex e Cripto de forma simples, prática e segura, sempre colocando a proteção do capital em primeiro lugar.

Aviso Importante:

O conteúdo apresentado tem caráter exclusivamente educativo e informativo. Nada aqui deve ser interpretado como consultoria financeira, recomendação de compra ou venda de ativos, ou promessa de resultados.

Criptomoedas, Forex, ações, opções binárias e demais instrumentos financeiros envolvem alto risco e podem levar à perda parcial ou total do capital investido.

Pesquise por conta própria (DYOR) e, sempre que possível, busque a orientação de um profissional financeiro devidamente habilitado antes de tomar qualquer decisão.

A responsabilidade pelas suas escolhas financeiras começa com informação consciente e prudente.

Atualizado em: fevereiro 24, 2026